Im Internet und auf dem Rechner findet sich manchmal Malware. Was Malware ist, woher sie kommt und wie ihr sie loswerdet, erklären wir euch hier auf GIGA.

Was ist Malware?

Malware ist ein zusammengesetzter Begriff aus „Malicious Software“, also bösartige Software, die heimtückisch Computer infizieren kann. Cyberkriminelle nutzen Malware beispielsweise, um unbemerkt an private Passwörter zu kommen und/oder Geld zu stehlen.

Zu Malware gehören:

- Adware & Bloatware: Ungewollte Programme, die sich mitinstallieren – aber keinen klassischen Virus darstellen.

- Phishing: Das ist der Diebstahl von Login-Informationen.

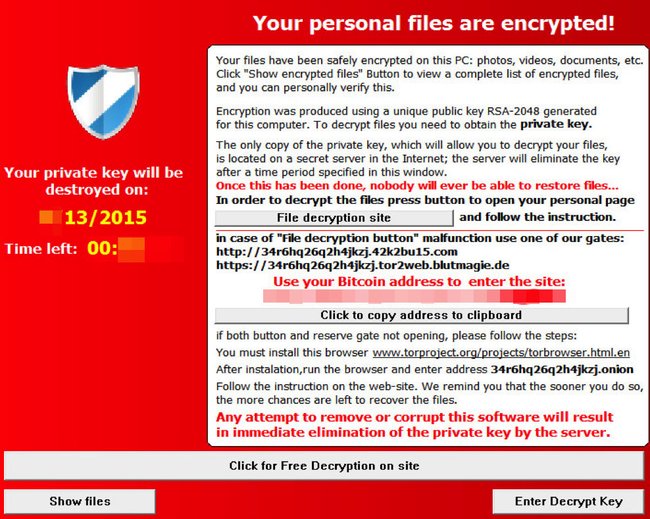

- Ransomware: Der Computer wird durch Software gesperrt, die eigenen Daten verschlüsselt und es wird Lösegeld dafür verlangt. Ein Beispiel ist der Bundestrojaner.

- Spyware: Spioniert den PC aus und sammelt Daten über den Benutzer, um sie an den Angreifer zurückzuschicken.

- Trojaner: Versteckt sich als Teil einer legitimen Software und wird mit eingeschleust.

- Viren & Würmer: Ein Virus ist ein ungewollter Schädlich, der sich überträgen lässt. Ein Wurm ist eine Unterklasse des Virus und verbreitet sich selbstständig, beispielsweise per E-Mail oder USB-Sticks.

Um sich zu schützen, sollte man unbedingt einen aktuellen Virenscanner wie den Windows Defender aktiviert haben – sofern man das Windows-Betriebssystem nutzt.

Woher kommt Malware?

Computer werden meistens über das Internet mit Malware infiziert. Schuld ist in der Regel der Nutzer, wenn er E-Mail-Anhänge öffnet, die aus unbekannter und nicht-vertrauenswürdiger Quelle stammen. Gleiches gilt für unseriöse Webseiten. Es gibt zudem nachgeahmte Webseiten bekannter Unternehmen, die über Drive-by-Downloads Schaden anrichten. Aber auch Spieldemos, Toolbars und Gratis-Abos können Malware unbemerkt auf dem PC installieren, wenn kein aktueller Virenscanner aktiviert ist.

Wie erkenne ich Malware?

Daran erkennt ihr, ob euer Computer infiziert sein könnte:

- Der PC ist langsamer als gewöhnlich.

- Es gibt Popup-Fenster, Spam und Abstürze.

Oben erwähnte Drive-by-Downloads sind nicht zu erkennen, da sie meist an eine Java-Oberfläche gebunden sind, die über der Webseite liegen.

Wie kann ich Malware entfernen?

Neben einem installierten und aktualisierten Virenscanner könnt ihr Malware wie folgt entfernen. Nutzt dazu vorzugsweise diese Programme:

- AdwCleaner

- Malwarebytes Anti-Malware

- Spybot - Search and Destroy

- Windows-Tool zum Entfernen bösartiger Software (MSRT)

Schaut euch zudem unsere Tipps dazu an:

- So schützt man sich effektiv vor Computerviren

- Führt diesen Antivirus-Test aus