Ein Unternehmen muss seinem Zweck entsprechend eine passende IT-Infrastruktur haben. Diese plant man mit Netzwerktopologien. Wir erklären, was das ist, wie die sieben typischen Topologien aussehen und welche Unterschiede, Vorteile und Nachteile sie haben.

Was sind Netzwerktopologien?

Eine Netzwerktopologie zeigt die Verbindungen, wie Geräte in einem Netzwerk miteinander verbunden sind:

- Physikalische Topologie: Die Netz-Verkabelung in den Räumen (Infrastruktur-Plan).

- Logische Topologie: Datenfluss zwischen Netzwerk-Geräten (vereinfachtes Diagramm).

Gemäß der sogenannten Graphentheorie werden Geräte als Knotenpunkte und Verbindungen als Kanten dargestellt.

Warum braucht man Netzwerktopologien?

- Fast jedes Unternehmen benötigt eine mehr oder weniger ausgeprägte Netzwerktopologie für ihre Computer- und IT-Netzwerke.

- Mit der Topologie bestimmt man die Ausfallsicherheit dieser Netze.

- Das heißt, wenn eine Verbindung ausfällt, kann das Netzwerk im Optimalfall diese Verbindung durch einen anderen Weg ausgleichen – Die Netzwerkgeräte sind weiterhin alle erreichbar.

Die 7 bekanntesten Netzwerktopologien

In unseren Beispielen sind Knoten bei uns Teilnehmer oder Rechner und die Kanten die Netzwerkverbindungen. Wir beschränken uns auf die Basis-Topologien, es gibt aber auch Hybrid-Formen.

1. Linie

- Alle Teilnehmer sind nacheinander in Reihe geschaltet.

- Es gibt einen Anfangs- und einen End-Teilnehmer.

- Teilnehmer können auf die übertragenen Informationen zugreifen, wenn sie diese durchlaufen.

Vorteile und Nachteile

| Leicht umsetz- und erweiterbar (Skalierung) | JA |

| Relativ geringe Leitungsanzahl (Kosten) | JA |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | JA (Protokoll) |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | NEIN |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer (Einfache Wartung) | NEIN |

| Daten sind relativ abhörsicher (Sicherheit) | NEIN |

| Dauer der Nachrichtenübertragung | Kurz bis lang |

Beispiele: Kleine Netzwerke wie etwa ein Schulungsraum.

2. Bus

Nur geringer Unterschied zur Linien-Topologie:

- Alle Teilnehmer sind über die gleiche Leitung (Bus) miteinander verbunden.

- Alle Teilnehmer können auf das Übertragungsmedium und die übertragenen Informationen zugreifen.

Vorteile und Nachteile

| Leicht umsetz- und erweiterbar (Skalierung) | JA |

| Relativ geringe Leitungsanzahl (Kosten) | JA |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | JA (Protokoll) |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | NEIN (Maßnahmen erforderlich) |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer (Einfache Wartung) | NEIN |

| Daten sind relativ abhörsicher (Sicherheit) | NEIN |

| Dauer der Nachrichtenübertragung | Kurz bis lang |

Beispiele sind: 10BASE5 | 10BASE2 | CANbus | Profibus | MVB Feldbus für Züge (Wikipedia-Verlinkungen)

3. Baum

- Ein Teilnehmer ist die Wurzel, von der aus sich andere Teilnehmer weiter „verzweigen“ können.

- Es ergibt sich eine Hierarchie.

Vorteile und Nachteile

| Leicht umsetz- und erweiterbar (Skalierung) | JA |

| Relativ geringe Leitungsanzahl (Kosten) | Mittel |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | Kombination aus Aktiv und Passiv |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | Variabel (je näher der Ausfall an der Wurzel, desto schlimmer) |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer (Einfache Wartung) | Variabel (kommt drauf an, ob ein Teilnehmer „dazwischen geschaltet“ oder nur angehängt/entfernt wird). |

| Daten sind relativ abhörsicher (Sicherheit) | NEIN |

| Dauer der Nachrichtenübertragung | Kurz bis sehr lang |

Beispiel: Wird oft in großen Gebäuden eingesetzt.

4. Ring

- Rechner werden zu einem Ring zusammengeschlossen.

- Die zu übertragende Information wird bis zu ihrem Bestimmungsort durch die anderen Teilnehmer durchgereicht.

- Durch Protection-Umschaltung kann der Ausfall des ganzen Rings bei Ausfall eines Teilnehmers verhindert werden.

- Kann etwa in einen Bus-Betrieb umgeschaltet werden.

Vorteile und Nachteile

| Leicht umsetz- und erweiterbar (Skalierung) | JA |

| Relativ geringe Leitungsanzahl (Kosten) | JA |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | JA (Protokoll) |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | NEIN (Maßnahmen erforderlich) |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer (Einfache Wartung) | NEIN |

| Daten sind relativ abhörsicher (Sicherheit) | NEIN |

| Dauer der Nachrichtenübertragung | Mittel |

Beispiele: Token Ring | FDDI (Wikipedia-Verlinkungen)

5. Stern

- Alle Teilnehmer sind über einen zentralen Teilnehmer miteinander verbunden (Switch, Hub).

Vorteile und Nachteile

| Leicht umsetzbar- und erweiterbar (Skalierung) | JA |

| Relativ geringe Leitungsanzahl (Kosten) | Mittel |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | JA |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | JA, es sei denn der Zentral-Teilnehmer fällt aus. |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer (Einfache Wartung) | JA |

| Daten sind relativ abhörsicher (Sicherheit) | JA |

| Dauer der Nachrichtenübertragung | Kurz (bei Switch-Nutzung) |

Beispiele: Multicast-/Broadcastanwendungen (Wikipedia-Verlinkungen)

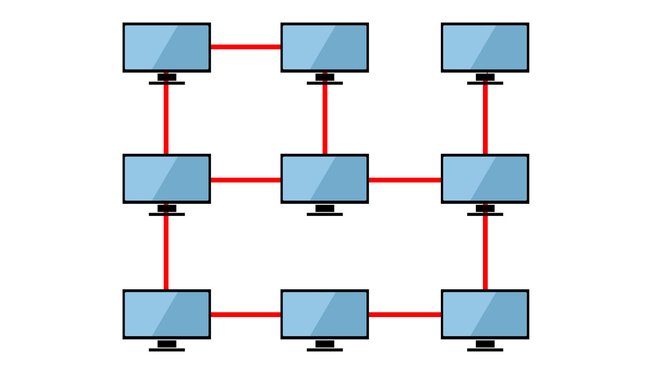

6. Vermascht

- Jeder Teilnehmer ist mit einem oder mehreren Teilnehmern verbunden.

- Komplexes Routing nötig.

Vorteile und Nachteile

| Leicht umsetzbar- und erweiterbar (Skalierung) | NEIN |

| Relativ geringe Leitungsanzahl (Kosten) | NEIN (hoch) |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | NEIN |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | JA (meistens) |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer | JA |

| Einfache Wartung | NEIN |

| Daten sind relativ abhörsicher (Sicherheit) | JA |

| Dauer der Nachrichtenübertragung | Kurz (meistens) |

Beispiel: Das Internet

7. Vollvermascht

- Jeder Teilnehmer ist mit jedem anderen Teilnehmer verbunden.

- Benötigt kein Routing, da es nur Direktverbindungen gibt.

Vorteile und Nachteile

| Leicht umsetzbar- und erweiterbar (Skalierung) | NEIN |

| Relativ geringe Leitungsanzahl (Kosten) | NEIN (sehr hoch) |

| Keine aktiven Netzwerk-Komponenten nötig (Passiv) | JA |

| Funktioniert weiterhin bei Teilnehmer-Ausfall (Redundanz) | JA |

| Funktioniert weiterhin bei Erweiterung/Reduzierung der Teilnehmer | JA |

| Einfache Wartung | NEIN |

| Daten sind relativ abhörsicher (Sicherheit) | JA (am sichersten) |

| Dauer der Nachrichtenübertragung | Am kürzesten |

Welche Netzwerktopologie sollte man einsetzen?

Das kommt auf den Einsatzzweck an:

- Eine Linien- oder Bus-Topologie eignet sich für kleine Netzwerke wie in einem Schulungsraum.

- Wer maximale Sicherheit (aber auch großen Wartungsaufwand) benötigt, nimmt eine vollvermaschte Topologie.

- Jedes Unternehmen muss unter einer Aufwand-Nutzen-Kosten-Abwägung die richtige Topologie für seinen Einsatzbereich finden.

Hat dir der Beitrag gefallen? Folge uns auf WhatsApp und Google News und verpasse keine Neuigkeit rund um Technik, Games und Entertainment.