Will man einen Trojaner entfernen, muss man ihn erst einmal erkennen. Früher gab es nur zerstörerische Computerviren. Die waren meist leicht zu finden. Die Bedrohungen von heute gehen raffinierter vor. Wir zeigen euch, wie man Trojaner erkennen und anschließend entfernen kann.

Um zu verstehen, warum man diese Schädlinge Trojaner nennt, muss man ins antike Griechenland zurückgehen. Das Griechische Heer belagerte die Stadt Troja. Da alle Versuche erfolglos waren, in die ummauerte Stadt einzudringen, wollte man sich einer List bedienen. Geschickte Handwerker zimmerten ein riesiges Pferd aus Holz. Das wurde als Geschenk vor das Stadttor gezogen und die Griechen taten so, als würden sie abziehen. Die Trojaner zogen das Pferd in die Stadt und feierten ihren Sieg. In der Nacht kletterten griechische Soldaten aus dem Pferd, in dem sie sich versteckt hatten. Sie öffneten das Tor von innen, die Griechen drangen ein und übernahmen die Stadt…

| In unserem Video zeigen wir euch, wie ihr Trojaner entfernen könnt: |

Und so ähnlich arbeitet auch ein Computer-Trojaner. In der Regel handelt es sich um ein Programm, das vorgibt etwas nützliches zu machen oder manchmal kommen sie auch als angebliche Mahnungen oder Rechnungen. Aus diesem Grund startet der Anwender sie. Dann aber versteckt es sich, setzt sich im Hintergrund des Betriebssystems fest und beginnt sein schädliches Tun. In anderen Fällen landen die Trojaner als Mailanhang bei uns. Eine E-Mail gibt vor, über eine Mahnung zu informieren und der Anhang verseucht den Rechner.

Wie kann man einen Trojaner erkennen?

Es gibt verschiedene Methoden, dem normalen Anwender einen Trojaner unterzujubeln. Die meisten kann man selbst verhindern. Die drei Hauptmethoden sind:

- Der Trojaner gibt sich als etwas Nützliches aus oder als etwas, das man unbedingt will (z.B. gecrackte, kommerzielle Spiele)

- Der Trojaner wird über Angst verbreitet. Man suggeriert dem User etwa, dass er eine Abmahnung per Email erhält und hängt die verseuchte Datei als angeblichen Beweis an die Mail. Viele öffnen den Anhang, um sich zu vergewissern.

- Der Trojaner wird über Sicherheitslücken im Browser ins System geschmuggelt, während man eine Webseite besucht (sogenannte „Drive-by-Downloads“).

Gegen die ersten beiden Fälle kann man sich meist schon effektiv schützen, indem man seinen Verstand nutzt und vielleicht sein System etwas umkonfiguriert. Software sollte man nur aus sicheren Quellen laden. Gecrackte Programme sind extrem häufig verseucht. Und bei solchen Abmahnungs- und Rechnungsmails hilft, erst einmal Ruhe zu bewahren und nachzudenken: „ „Ich bekomme eine Abmahnung? Und woher haben die überhaupt meine Emailadresse? Ich habe die jedenfalls nicht an einen Rechtsanwalt weitergegeben!“. Und es macht überhaupt keinen Sinn, die angeblichen Beweise in einem ganz anderen Format an die Mail zu hängen und sie vorher noch zu zippen?

Zugegeben, den Verbreitern solcher Schreckmails hilft eine ziemlich dumme Grundeinstellung von Windows. Im Auslieferungszustand ist Windows so eingestellt. Dass bekannte Dateiendungen nicht angezeigt werden. Die Datei Brief.docx heißt dann im Explorer einfach nur „Brief“. Die Datei Mahnung.zip seht ihr nur als „Mahnung“. Seltsam nur, dass dort plötzlich trotzdem Mahnung.zip steht. Keiner macht sich Gedanken darüber, dass das „zip“ eigentlich nicht zu sehen sein sollte. Und das steht dort auch nur, weil die Datei nämlich eigentlich Mahnung.zip.exe heißt. Das EXE weist deutlich darauf hin, dass es sich um eine ausführbare Programmdatei handelt. Wären bekannte Dateiendungen nicht ausgeblendet, sähe man den vollen Namen und wäre vielleicht schon etwas vorsichtiger mit seinem Klick.

Die nötigen Einstellungen kann man übrigens bei Windows unter „Computer“ oder in jedem Explorerordner vornehmen.

So geht es Schritt für Schritt:

- Unter „Extras / Ordneroptionen“ öffnet sich ein Fenster.

- Der Kartenreiter „Ansicht“ gibt euch Einstellungsmöglichkeiten.

- Dort sollte man den Haken entfernen bei „Erweiterungen bei bekannten Dateitypen ausblenden“.

- Ab sofort werden auch bei Mailanhängen die versteckten Dateiendungen angezeigt.

Dateien mit der Endung EXE, SCR oder COM sollte man keinesfalls anklicken. Das sind ausführbare Programme! Aber auch PDF- und DOC-Dateien können riskant sein und ausführbaren Code enthalten. Im Zweifelsfall sollte man die Datei nur auf der Festplatte speichern und entweder vom laufenden Virenscanner untersuchen lassen, oder bei einem Online Virenscanner hochladen.

Gegen die Trojanerinfektionen im Vorbeigehen hilft zum einen natürlich, seinen Browser immer aktuell zu halten. Aber hilfreich sind auch Browsererweiterungen, die JavaScript einfach generell deaktivieren und nur auf Klick zulassen. Dadurch hält man sich eine Menge Infektionen dieser Art vom Leib. Und selbstverständlich auch durch einen jederzeit aktuellen Virenscanner.

Einen hervorragenden Schutz bietet Firefox-Usern z.B. das Addon NoScript. Es deaktiviert Javascript auf jeder Seite und kann dann stufenweise für die sicheren Webseiten wieder zugelassen werden.

Wie kann man Trojaner entfernen?

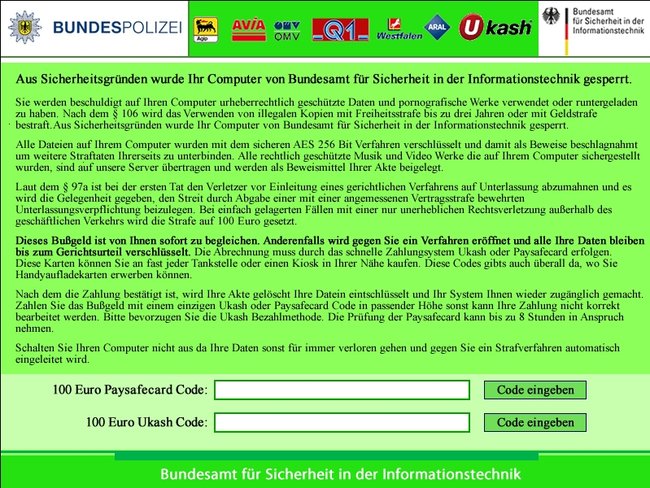

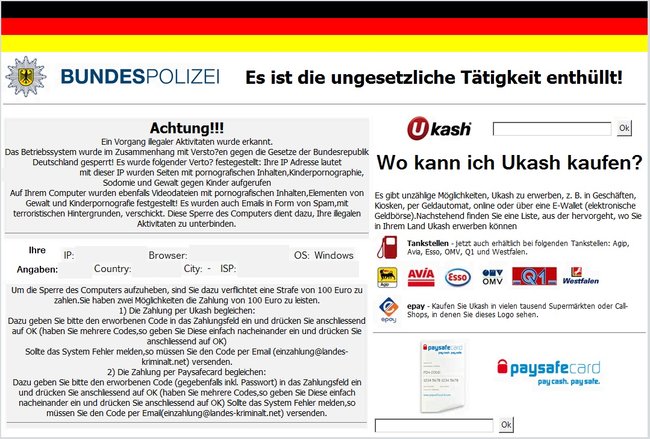

Es gibt nicht „DEN Trojaner“. Den Namen tragen diese Schädlinge ja nur, oben wurde es erklärt, weil sie sich wie ein Trojanisches Pferd einschleichen und den Anwender dazu bringen, ihn aus irgendeinem Grund zu starten. Doch wie sich diese Viren dann verhalten ist sehr verschieden. Ebenso wie die Intention der Virenprogrammierer. Es gibt Trojaner, die eure Eingaben in Anmeldungen bei Banken und Paypal ausspionieren und über das Internet zum Gauner schicken. Es gibt Trojaner wie den Ukash Trojaner, die euch erpressen sollen. Dieser Virus verschlüsselt Dateien, die er auf dem Rechner vorfindet und gibt sie angeblich frei, wenn ihr über den Zahlungsservice Ukash Geld an die russischen Verursacher schicken. Übrigens wird man selbst nach der Bezahlung nichts mehr von den Gangstern hören - die Daten sind verloren.

Und schließlich gibt es auch noch jene Trojaner, die euren Rechner in einen sogenannten Zombie verwandeln. Dabei wird gewissermaßen eine Fernsteuerung auf eurem Rechners installiert und der Verursacher kann all diese Zombies zu einem großen Netzwerk zusammenschalten und sie etwa dazu nutzen, millionenfach Spammails zu versenden. Solche Zombie-Netzwerke kann man mittlerweile sogar mieten.

Es liegt im Interesse der Virenverbreiter, dass diese Trojaner möglichst nicht entdeckt werden und selbst wenn man sie entdeckt, soll es schwer bis unmöglich sein, sie zu entfernen. Und weil es nicht „den Trojaner“ gibt, gibt es auch nicht „die Methode“ Trojaner zu entfernen. In einigen Fällen sind die üblichen kostenlosen Virenscanner in der Lage, den Trojaner zu entdecken und ihn zu beseitigen. In anderen Fällen ist der Fall komplizierter. Dann hat sich ein Trojaner so tief im System verankert, dass er nach jedem Start wieder und wieder installiert und gestartet wird.

Zuerst muss man den Trojaner erkennen und eindeutig identifizieren. Besonders clevere Trojaner verstecken sich, sobald ein Virenscanner gestartet wird! Kann die gratis Antivirensoftware ihn nicht entfernen, dann muss man mitunter selbst Hand anlegen. In dem Fall, wenn man also zumindest den Namen kennt, sollte man erst einmal in Suchmaschinen nach einer Lösung fahnden. Oft gibt es Schritt für Schritt-Anleitungen zum Trojaner entfernen. (Tipp: Diese sollte man sich ausdrucken, weil mitunter der Rechner mehrmals neu gestartet werden muss - oft sogar im geschützten Modus ohne Netzwerkverbindung!)

Hier eine unsere Anleitungen, wei man den Ukash Trojaner entfernen kann.

Diese Anleitungen verlangen uns einiges ab. Wir müssen den Computer in geschützten Modus starten. Dann in der Registrierungsdatenbank nach bestimmten Schlüsseln suchen und sie löschen oder verändern. Dann müssen wir auf der Festplatte noch alle Reste des Trojaners auf dem PC entfernen. Und nach einer scheinbar endlosen Zeit ist der Computer wieder sauber - wenn wir Glück haben.

Gibt es einen zuverlässigen Schutz gegen Trojaner?

Der Kampf gegen Computerviren kommt einem Wettbewerb gleich, bei dem die Virenprogrammierer immer mindestens einen Schritt voraus sind. Da man nicht weiß, was sie sich ausdenken, können die Hersteller ihre kommerziellen und kostenlosen Antivirenprogramme immer erst updaten, wenn der Trojaner da ist. Doch die meisten Trojaner haben eines gemeinsam: Sie wollen ins Internet. Entweder um Schadcode nachzuladen, oder um ihrem Programmierer unsere Daten zu schicken.

Kommerzielle und kostenlose Antivirus Software berücksichtigt in der Regel nicht den Datenverkehr zwischen PC und Internet. Dazu sind Firewalls da. Ihre Aufgabe ist, jeglichen Traffic zwischen innen und außen zu überwachen und bei verdächtigen und unbekannten Zugriffen Alarm zu geben. Das bedeutet auch, dass so eine Firewall sich meldet, wenn eine bislang unbekannte Anwendung ins Internet will. Dann blockiert sie den Verkehr erst einmal und holt sich die Anweisungen zu weiteren Vorgehensweise beim User ein.

Das ist der Punkt, an dem wir ansetzen können. Ein hochaktueller Virenscanner, das kann auch eine gratis Antivirus-Software sein, und dazu gleichzeitig eine Firewall, von denen es auch sehr gute kostenlose Vertreter gibt. Es ist aber zu beachten, dass so eine Firewall am Anfang Arbeit bedeutet. Denn sie wird zu Beginn jedes einzelne Programm blocken, das ins Internet will, Mailprogramme, Browser… alles. Sie lernt Stück für Stück, was erlaubt ist und was nicht. Und mit etwas Glück wird sich dann irgendwann eine seltsame Anwendung melden, von der man noch nie gehört hat. Und die sitzt dann in der Falle. Besser kann man seinen Rechner nicht gegen Trojaner schützen, wenn man ihn nicht ganz vom Internet abklemmen will.

Tipps:

- avast! Free Antivirus

- Avira Antivir

- Comodo Firewall

Hat dir der Beitrag gefallen? Folge uns auf WhatsApp und Google News und verpasse keine Neuigkeit rund um Technik, Games und Entertainment.