„Microsoft Windows“ ist das am meisten verbreitete Betriebssystem auf privaten Computern. Es war zunächst eine grafische Erweiterung für das Kommandozeilen-Betriebssystem MS-DOS, ist seit „Windows XP“ aber ein eigenständiges Betriebssystem.

Was ist Windows?

Windows ist ein Betriebssystem von Microsoft für Computer. Es ist die Software-Grundlage, damit Programme und Spiele gestartet werden können. Der Name „Windows“ stammt daher, weil Programm-, Dateien- und Ordnerinhalte in einem rechteckigen Fenster (Englisch: „Window“) angeordnet werden.

Neben Windows gibt es auch noch andere Betriebssysteme wie mehrere Linux-Distributionen oder macOS von Apple. Hier zeigen wir euch die wichtigsten Windows-Versionen, die es bislang gab. Eine schnelle Variante seht ihr in unserer Bilderstrecke. Darunter zeigen wir euch mehr Details zu den einzelnen Versionen.

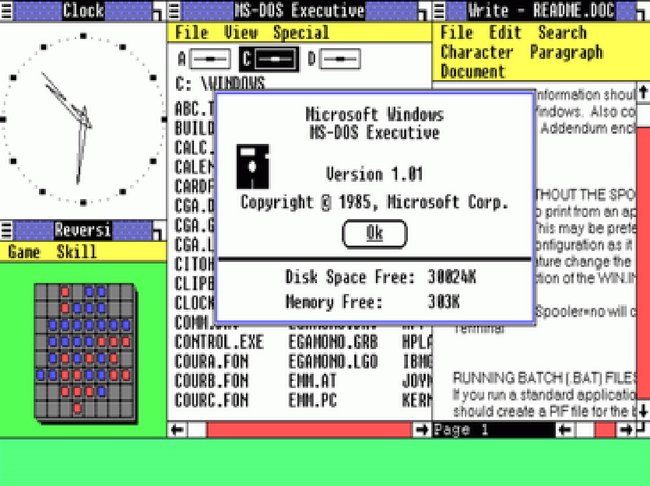

Windows 1.0 bis 1.04

Windows 1.0 war Microsofts erstes Betriebssystem mit grafischer Benutzeroberfläche (GUI). Das bedeutet, Inhalte wurden grafisch auf dem Bildschirm wiedergegeben, die man mit der Maus steuern konnte. Bis dahin waren die meisten nur Eingabeaufforderungen gewohnt, in die man jeden Befehl per Tastatur eingab. Um Windows zu starten, gab man in der Eingabeaufforderung MS-DOS den Befehl „win“ ein und drückte [Enter]. Angeblich arbeiteten 27 Mitarbeiter rund 3 Jahre an Windows 1.0.

Bezeichnung | Windows 1.0 |

Release | 20. November 1985 |

x86 | |

Max. direkt adressierbarer Speicher | 16 Bit |

Installationsdatenträger | Disketten in 5,25 Zoll, seltener 3,5 Zoll |

Neuerungen | GUI, rudimentäre Taskleiste, Anwendungen unterstützten Vollbild oder Nebeneinander-Anordnung, Maus-Unterstützung, vorinstallierte Programme wie „Uhr“, „Taschenrechner“, „Kalender“, „Paint“, „Systemsteuerung“ und „Datei-Manager“. Man konnte mehrere Programme gleichzeitig geöffnet haben und bedienen. |

Systemanforderungen |

|

Preis | ~ 170 DM |

Später veröffentlichte Microsoft Updates:

- Die Windows-Version 1.01 war die Version, die in den USA zum Verkauf freigegeben wurde.

- Die Windows-Version 1.02 war lokalisiert und damit auch für Gebiete außerhalb der USA bestimmt.

- Version 1.03 fügte neue Funktionen hinzu wie mehrere Schriftgrößen, Unterstützung für weitere Rechnertypen, Laufwerke und IBM-Tastaturen sowie neue Treiber.

- Version 1.04 korrigierte größtenteils Fehler.

Die erste Version von Windows wurde belächelt, da sie nicht viel Neues bot und die Konkurrenz bereits bessere Alternativen hatte. Auch war die Bedienung mit der Maus noch nicht verbreitet.

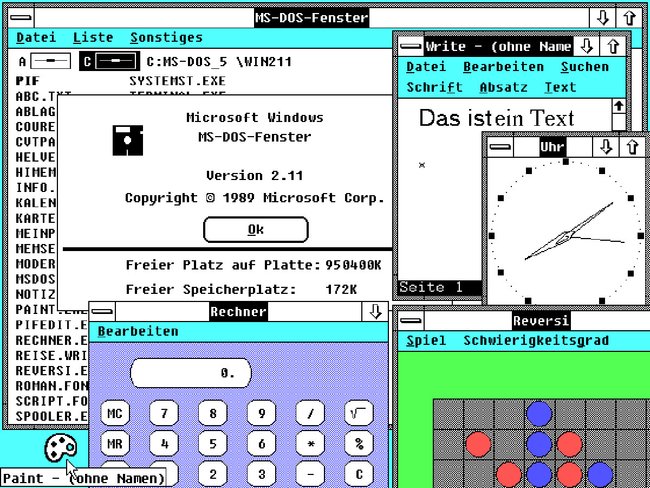

Windows 2.0 bis 2.11

Windows 2.0 sah auf den ersten Blick sehr ähnlich wie Windows 1.0 aus, hatte aber viele kleinere grafische Verbesserungen und Fehlerkorrekturen. Aus MS-DOS heraus startete man Windows 2.0 mit dem Befehl „win“ beziehungsweise je nach Version mit „win86“. Ab 1988 wurde Windows in zwei Versionen vermarktet: „Windows /286“ und „Windows /386“. Letztere unterstützte den Intel-Prozessor 80386, der mehr Leistung und Funktionen bot.

Bezeichnung | Windows 2.0 |

Release | November 1987 |

CPU-Architektur | x86 |

Max. direkt adressierbarer Speicher | 16 Bit |

Installationsdatenträger | Disketten in 5,25 Zoll und 3,5 Zoll |

Neuerungen | Minimieren- und Maximieren-Symbole in Fenstern, einheitliche Menüs, Anzeige von Tastatur-Tastenkürzel in Menüs, Anwendungen können nun auch übereinander angezeigt werden, Anwendungen lassen sich individuell in der Größe ändern, Wechsel zwischen Anwendungen mit [Alt] + [Tab]. |

Systemanforderungen | Anforderungen für „/386“-Version in Klammern:

|

Preis | ~ 200 Euro für „/286-Version“ |

Windows 2.03 lies sich noch auf mehreren Disketten installieren. Ab Windows 2.1 benötigte man eine Festplatte. Windows 2.11 hatte neue Treiber, kleineren Funktionen und Fehlerkorrekturen.

Die zweite Version von Windows kam schon besser bei den damaligen Leuten an, weil die überlappenden Fenster und die verbesserten Funktionen nun ein deutlich benutzerfreundlicheres Windows zeigten.

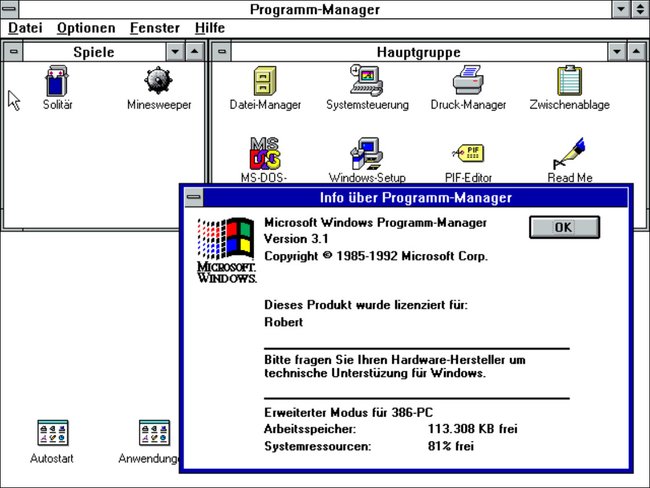

Windows 3.0 bis 3.11

Die Benutzeroberfläche von Windows 3.0 hatte Microsoft ziemlich stark überarbeitet. Im sogenannten Programm-Manager wurden verschiedene Gruppen mit den dort enthaltenen Programmen angezeigt, die per Doppelklick geöffnet wurden. Windows 3.0 hatte im Gegensatz zum damaligen Konkurrenzbetriebssystem OS/2 den großen Vorteil, dass es abwärtskompatibel mit alter Software war. Dies war einer der Hauptgründe, warum Windows nach und nach an Marktanteilen gewann. Außerdem wurden beim Start von Windows 3.0 auch gleich Excel, Word und PowerPoint veröffentlicht. Das war der zweite Hauptgrund, da etablierte Entwickler von Büro-Software wie „Lotus“ und „WordPerfect“ auf OS/2 setzten. Windows-Nutzer kauften daher dankend Microsoft-Office. In den ersten zwei Wochen ab Veröffentlichung verkaufte sich Windows 3.0 somit knapp 2 Millionen Mal – ein enormer Erfolg.

Bezeichnung | Windows 3.0 |

Release | 22. Mai 1990 |

CPU-Architektur | x86 |

Max. direkt adressierbarer Speicher | 16 Bit |

Installationsdatenträger | Disketten in 5,25 Zoll und 3,5 Zoll |

Neuerungen | Überarbeitete Benutzeroberfläche mit besserer Fensterverwaltung, 3D-Icons, früherer „Desktop“ erkennbar, Druck-Manager, Terminalprogramm, Kartenspiel Solitär, MS-DOS-Programme laufen in einem Fenster, „Himem.sys“ unterstützt bis zu 16 MB Speicher, „Paintbrush“ ersetzt „Paint“ und kann dadurch Farbe darstellen |

Systemanforderungen |

|

Preis | ~ 280 € Euro für Vollversion |

Am 6. April 1992 veröffentlichte Microsoft die Version Windows 3.1, die unter anderem folgende Funktionen unterstützte:

- Drag & Drop (Ziehen und Ablegen mit der Maus)

- TrueType-Schriftarten

- Verknüpfen und Einbetten von Objekten

- Neuer Datei- und Druck-Manager

Ende 1993 kam Windows 3.11 und bot aktualisierte Kerndateien und Treiber.

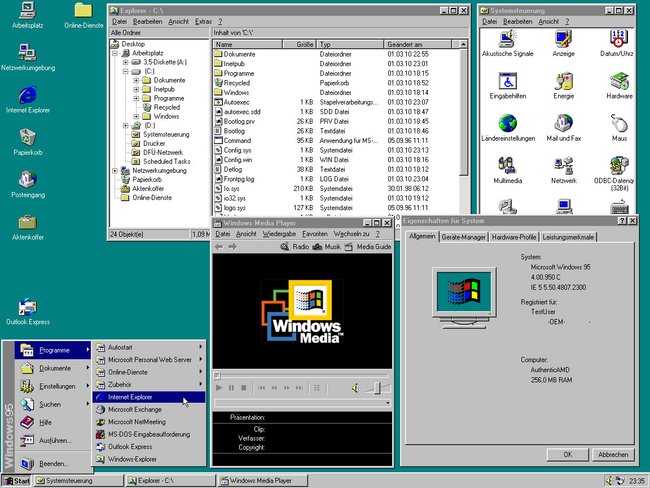

Windows 95

Windows 95 war der klassische Vorfahre heutiger Windows-Betriebssystem: Die altbekannte Taskleiste mit dem Startbutton und der Desktop wurden so erstmalig eingeführt. Außerdem konnten mehrere Programme gleichzeitig betrieben werden (Multitasking).

Bezeichnung | Windows 95 (Windows 4.0) |

Release | 24. August 1995 |

CPU-Architektur | x86 |

Max. direkt adressierbarer Speicher | 16 Bit und 32 Bit |

Installationsdatenträger | Disketten in 3,5 Zoll und CD-ROM |

Neuerungen | Neue Benutzeroberfläche mit Taskleiste, Startbutton und Desktop, Plug & Play für Geräte, abwärtskompatibel zu 16-Bit-DOS-Programmen, Windows-Explorer, Unterstützung langer Dateinamen und Multimedia, Multitasking |

Systemanforderungen |

|

Preis | ~ 205 Euro für Vollversion |

In den ersten 3 Monaten verkaufte Microsoft etwa 45 Millionen Exemplare von Windows 95 – nicht inbegriffen sind OEM-Versionen. Später gab es aktualisierte Windows-Versionen, die mit den Kürzeln A, B und C bezeichnet wurden und sich teils stark unterschieden.

Windows 98

Windows 98 war ein verbessertes Windows 95. Optisch blieb vieles gleich. Man erkennt Windows 98 aber an den Hintergrundbildern und neuen Desktop-Symbolen. Microsoft integrierte hier vor allem Internetfunktionen. So fand sich hier erstmals der Internet-Explorer. Zudem wurden diverse Multimedia-Erweiterungen implementiert. Mit Windows 98 waren PCs nicht mehr reine Arbeitsstationen, sondern erledigten vielseitige Multimedia-Aufgaben.

Bezeichnung | Windows 98 (Windows 4.10.98) |

Release | 25. Juni 1998 |

CPU-Architektur | x86 |

Max. direkt adressierbarer Speicher | 16 Bit und 32 Bit |

Installationsdatenträger | CD-ROM, seltener Disketten in 3,5 Zoll |

Neuerungen | Verbesserte Optik, aktualisierte Treiber, einfacherer Internetzugang, Schnellstartleiste, Favoriten im Startmenü, DVD-Unterstützung, Taskplaner, Outlook-Express, Multi-Monitor-Betrieb, USB-Unterstützung |

Systemanforderungen |

|

Preis | ~ 190 Euro für Vollversion |

Später wurde die aktualisierte Version Windows 98 SE (Special Edition = Zweite Ausgabe) veröffentlicht, die etwas höhere Systemanforderungen hatte und im Grunde ein „aktualisiertes Windows 98“ war. So gab es mitunter DirectX in Version 6.1, Internet Explorer 5.0 und Media Player 6.01.

Windows XP

Windows XP war bei Kunden extrem beliebt. Optisch gab es viel mehr Farbe, aber auch technisch hatte sich viel verbessert: Microsoft setzte erstmalig auf die NT-Technologie im Consumer-Bereich, wodurch Windows XP deutlich stabiler lief als seine Vorgänger. Erstmals gab es hier die bekannte Produktaktivierung. Im ersten Jahr verkaufte Microsoft rund 67 Windows-XP-Lizenzen. Windows XP war so beliebt, dass Microsoft den Support-Zeitraum erweitern musste, da Kunden nicht auf das folgende Windows Vista aktualisieren wollten.

Bezeichnung | Windows XP (Windows NT 5.1 Build 2600) |

Release | 25 Oktober 2001 |

CPU-Architektur | x86, x64, IA64 |

Max. direkt adressierbarer Speicher | 32 Bit und 64 Bit |

Installationsdatenträger | CD-ROM |

Neuerungen | Überarbeitete Benutzeroberfläche, Firewall, CD-Brenner-Unterstützung, Media Player 8, Internet Explorer 6, Backup-Funktionen, schnelle Benutzerumschaltung, Remote-Zugriff |

Systemanforderungen |

|

Preis | ~ 250 Euro für Home-Vollversion |

Microsoft veröffentlichte drei große Servic-Packs für Windows XP, die vor allem Updates, aber auch einige Funktionen ergänzten wie Tablet-PC-Eingabe, Autovergrößerung, kontextsensitive Schrifterkennung und engere Integration von Microsoft-Office 2003 und OneNote 2003.

Windows Vista

Windows Vista war ein großer Flop für Microsoft. Die neue Benutzeroberfläche sah zwar gut aus, hatte aber anfangs noch einige Fehler und viele PCs waren nicht leistungsfähig genug. Später lief Windows Vista sehr gut, aber Kunden mieden das Betriebssystem bereits. Alle Infos zu Windows Vista:

Windows 7

Windows 7 war für viele die Erlösung nach Windows Vista. Das Betriebssystem sah gut aus und lief flott. Microsoft ist damit das „zweite Windows XP“ gelungen. Hier lest ihr alle Infos dazu:

Windows 8

Windows 8 kam durch die uneinheitliche Mischung aus mobiler und Desktop-Ansicht nicht gut bei den Kunden an. Das bekannte Startmenü gab es in der Form nicht mehr, was viele Kunden verschreckte. Viele ignorierten Windows 8 und blieben einfach bei Windows 7, wodurch Microsoft den Support für Windows 7 verlängerte. Alles zu Windows 8 gibt es hier:

Windows 10

Windows 9 gab es nicht. Windows 10 wurde im Jahr 2015 veröffentlicht und war nach Windows 8 wieder ein Betriebssystem, das für gut befunden wurde. Das lag und liegt aber auch daran, weil Microsoft es im Grunde immer noch kostenlos anbietet. Kritisiert wurde vor allem die starke Online- und Cloud-Anbindung sowie das Senden von Nutzerdaten an Microsoft, das nicht deaktiviert werden kann. Im Vergleich zu Windows 7 hat Windows 10 einige Vorteile. Hier seht ihr alle Infos zu Windows 10:

Windows 11

Viele wissen noch gar nicht, dass es Windows 11 gibt. Es gibt nicht viele Vorteile und Nachteile gegenüber Windows 10. Allerdings unterstützt Windows 11 Android-Apps und eine mehrere Monitore lassen sich besser verwalten. Alle Infos zu Windows 11 gibt es hier:

Mein Favorit ist und bleibt Windows XP, gefolgt von Windows 7. Der Startsound von Windows XP ist Nostalgie pur. Was meint ihr?